Saiba como recuperar os dados perdidos de um celular, cartão de memória, disco rígido, pendrive, SSD etc.

Entenda o que não fazer, para melhorar as suas chances de resgate.

Saiba como recuperar os dados perdidos de um celular, cartão de memória, disco rígido, pendrive, SSD etc.

Entenda o que não fazer, para melhorar as suas chances de resgate.

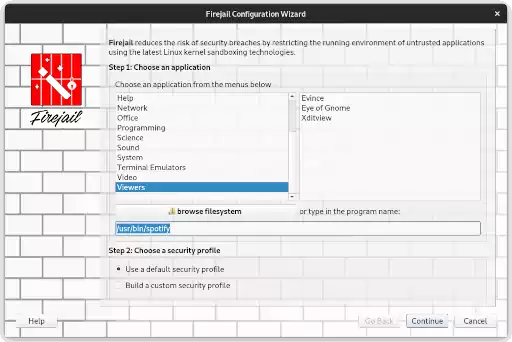

Use o Firejail, para executar aplicativos e processos, em segurança, dentro de caixas de areia (sandboxes) e isolados do restante do seu sistema.

Restringir e filtrar as informações que as pessoas recebem, sobre erros ocorridos no acesso ao seu blog faz parte de uma política efetiva de segurança e prevenção de invasões.

Veja como tornar o DuckDuckGo o mecanismo de busca padrão no seu computador e no seu celular Android.

Ter mais privacidade e segurança é fácil.

instale e use o navegador DuckDuckGo, para obter mais privacidade e segurança ao usar a internet