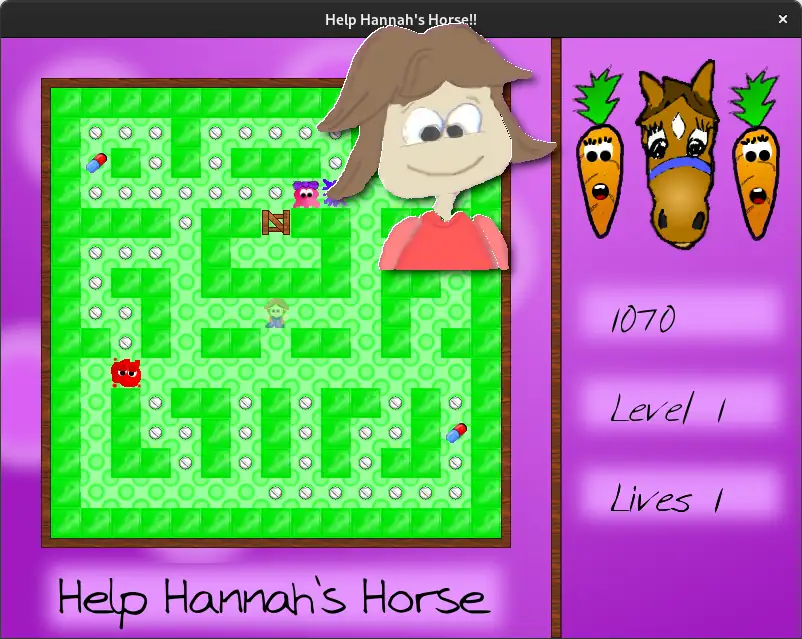

Neste jogo voc� ajuda uma menina a encontrar rem�dio para o seu cavalo no labirinto do Pacman!

Autor de tecnologia (livre, de preferência), apaixonado por programação e astronomia.

Fã de séries, como "Rick and Morty" e "BoJack Horseman".

Me siga no Twitter e vamos trocar ideias!

Neste jogo voc� ajuda uma menina a encontrar rem�dio para o seu cavalo no labirinto do Pacman!

Jogue a versão GPL do Space Invaders no Linux. O Open Invaders é uma versão do game clássico dos anos 80.

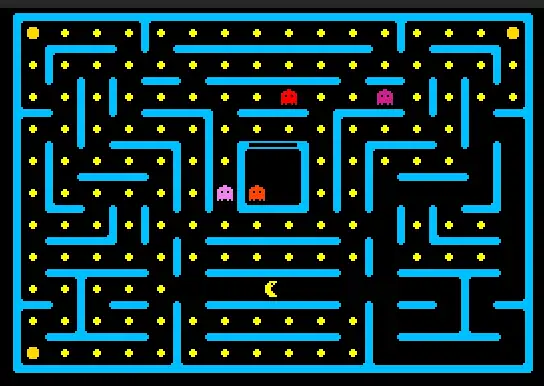

Divirta-se no Linux, jogando Pacman para o ambiente gráfico.

Experimente o clássico jogo dos celulares NOKIA, dos anos 90, cobrinha faminta no terminal do seu computador.

Pacman, um jogo clássico de mais de 40 anos, com uma mensagem política.

Conheça e jogue ele agora!