Este artigo mostra com instalar o módulo de conexão a banco de dados MariaDB, no Python 3.x, usando o sistema operacional Debian.

Assuntos ligados ao uso de bancos de dados.

Este artigo mostra com instalar o módulo de conexão a banco de dados MariaDB, no Python 3.x, usando o sistema operacional Debian.

Instale e use o Pompem, uma ferramenta de busca na Internet, que pode mostrar vulnerabilidades e soluções relacionadas aos softwares instalados no seu servidor Linux/UNIX.

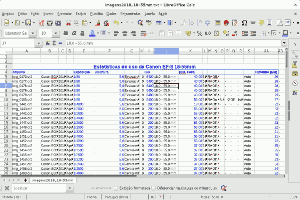

Use a ferramenta exiftool para produzir dados que podem alimentar planilhas e bancos de dados, com informações interessantes sobre as suas fotografias.

Analise suas fotos com o exiftool e descubra mais sobre os seus hábitos ao fotografar. Saiba quais são as suas configurações favoritas, quanto à distância focal, abertura, lente etc.

Você vai se surpreender com as informações que esta ferramenta pode encontrar.

Como resolver o erro de acesso ao banco de dados no MySQL ou MariaDB: ERROR 1698 (28000): Access denied for user ‘root’@’localhost’.