Deixe o nome de usuário pra lá, no WordPress. Concentre-se em usar senhas ainda mais fortes.

Deixe o nome de usuário pra lá, no WordPress. Concentre-se em usar senhas ainda mais fortes.

Como personalizar o sudo para exibir uma mensagem, à sua escolha, toda vez que alguém digita a senha de autenticação errada.

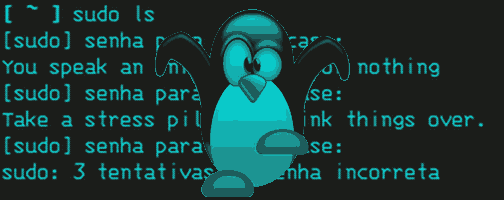

Ative os insultos para o comando sudo.

Esta opção faz com que mensagens aleatórias e divertidas sejam exibidas para usuários que erram ao digitar suas senhas ou quando não têm permissão de uso do sudo.

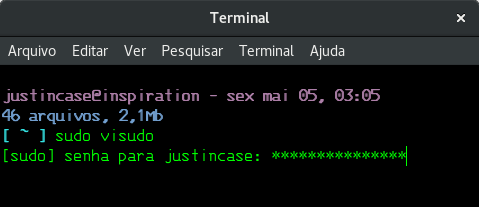

Veja como ativar a exibição de asteriscos para cada caractere digitado ao fornecer a sua senha pessoal pelo sudo, no Linux/UNIX.

Quando você tem arquivos de conteúdo sensível, profissional ou pessoal, o uso de um cartão de memória flash (SD, MMC etc.) criptografado pode ser a melhor solução entre a discrição e o tamanho da mídia. As dicas deste post servem para criptografar quase qualquer tipo de mídia — seja um pendrive USB, uma partição no […]